删除空文件夹的linux shell 命令

find -type d -empty | xargs -n 1 rm -rf

按理说find就是递归的,但是测试出一次没有删除完全的case,目标目录中有空格,没有深究,待日后遇到再细究

find -type d -empty | xargs -n 1 rm -rf

按理说find就是递归的,但是测试出一次没有删除完全的case,目标目录中有空格,没有深究,待日后遇到再细究

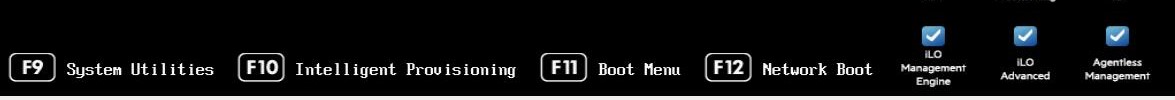

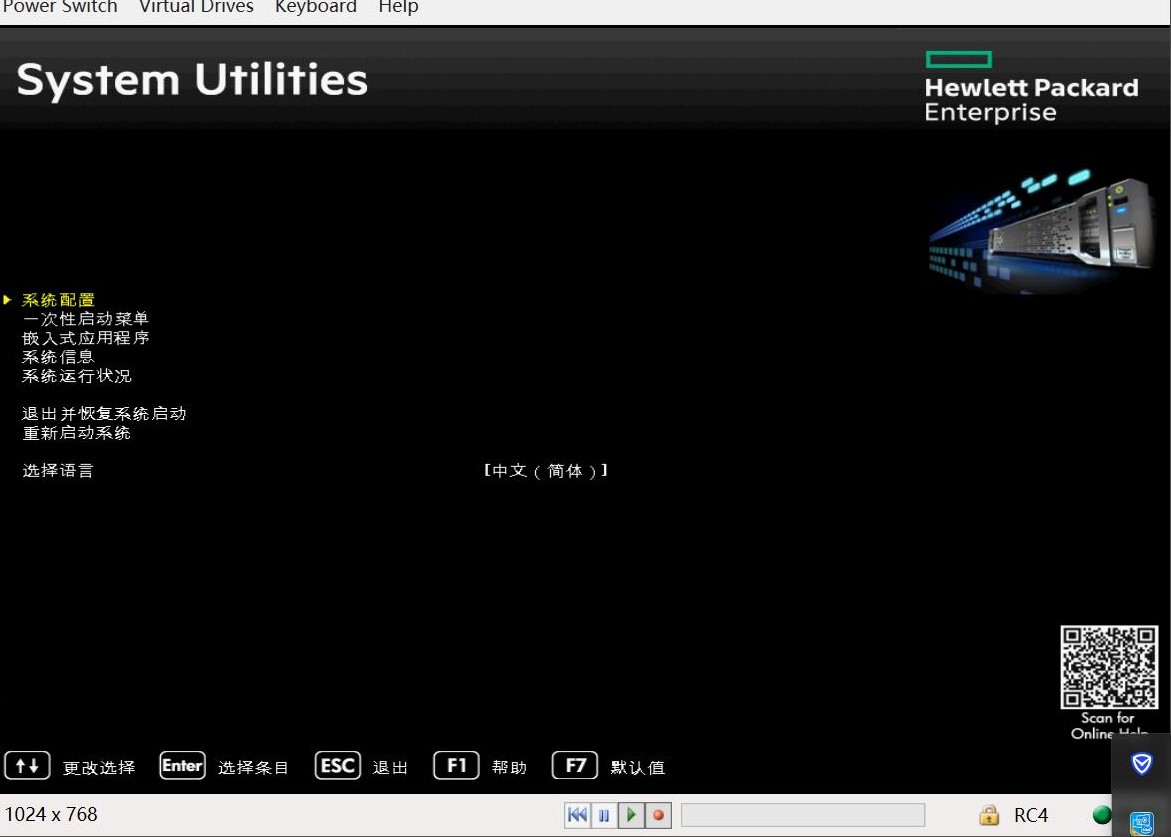

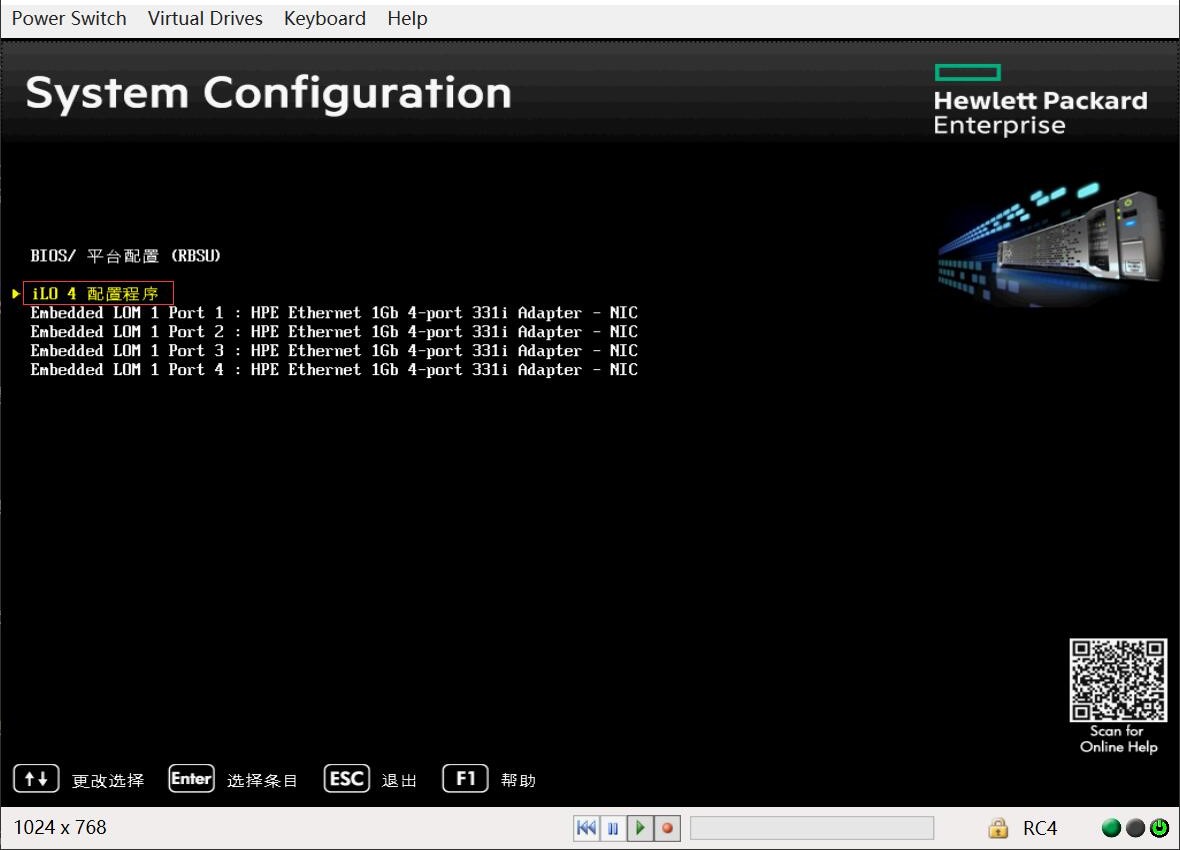

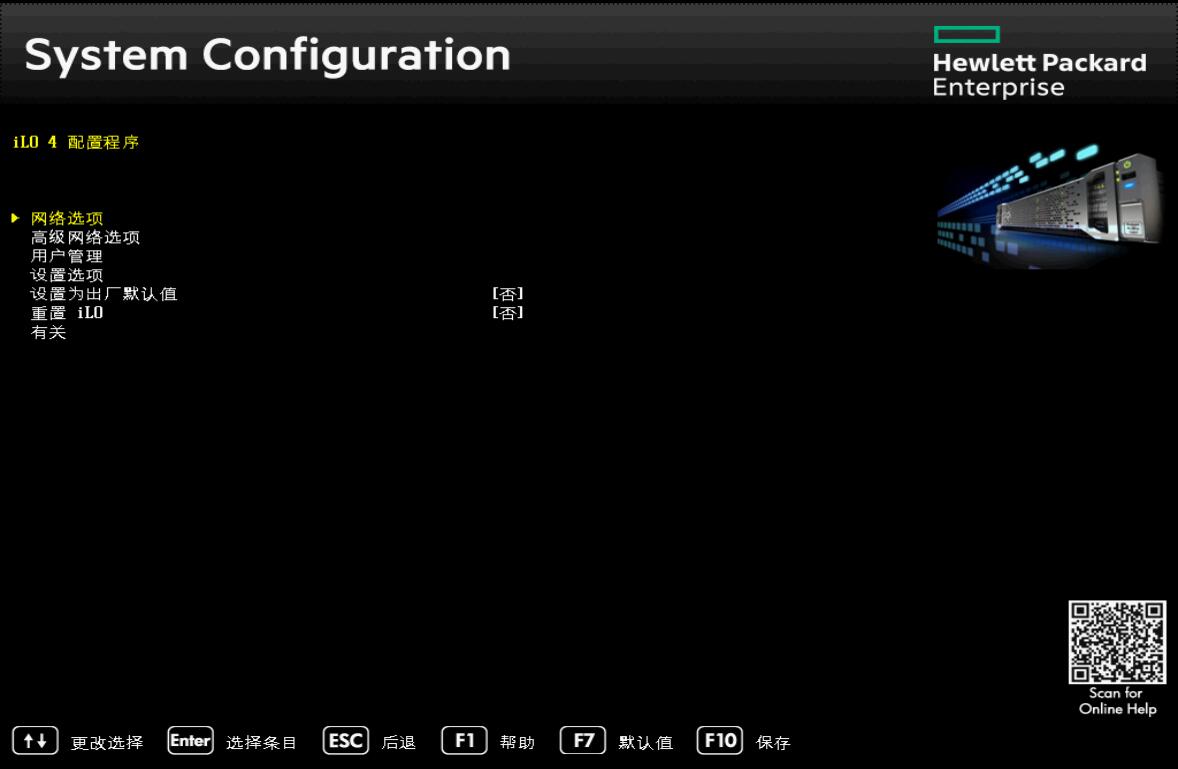

当你拿到一台新的惠普服务器后,第一重要和有用的任务就是设置iLO。

通过以下的步骤,你将会设置iLO的用户和密码以及相关网络信息

arm-none-eabi-gcc: error: unrecognized command line option '-rdynamic'

这个是cmake 和 arm-none-eabi-gcc公用的一个问题,本质是cmake跟gcc的兼容性,none-eabi 不支持dynamic 选项。

目前的一个方案就是不要用cmake ,直接用gcc 参数拼接脚本,或者用别的编译框架

去除某项功能,创造新的产品

将某项功能,改变空间形态实现,比如控制面板移除到遥控上,优化产品形态体积。

功能性除法:将某个功能改变其位置

物理型除法:将产品随机分解成若干部分

保留型出发:吧产品缩小

属性依存策略是在两个先前没有关联的变量之间制造依存关系。

adb shell dumpsys package [包名]

找android.intent.action.MAIN 的部分

用ndk做交叉编译时提示如下错误:

cannot locate symbol "pthread_cond_clockwait"

经过多方搜索都无果,最后尝试成功的一种解决方案:

ndk 由25d 降级为21e

api level保持30不变

fasttool 版本不能太高:fastboot version 31.0.3-7562133

出厂固件:https://developers.google.com/android/images?hl=zh-cn

pixel3可以用这个:

https://dl.google.com/dl/android/aosp/blueline-sp1a.210812.016.c1-factory-b41403db.zip?hl=zh-cn

Magisk-v26.4.apk

注意:

fastboot 时,如果设备驱动不正确,有问号的话,会没有反应:

< waiting for any device >

pixel3需要的驱动:usb_driver_r13-windows.zip

这个是在用ndk交叉编译arm版本时出现的错误。

经过尝试,最终解决方案如下:

api level 太低了,选择30 以上的就可以,例如armv7a-linux-androideabi30-clang

乌苏入梦

出梦衔接

周海媚

乌苏瓶出梦

结束

在使用ecc密钥后,网页可能突然提示ciphers 或者protocol相关的错误,那么轻检查 nginx.conf 中的ssl_ciphers字段。

以下的配置支持ecc密钥:

ssl_ciphers EECDH+CHACHA20:EECDH+CHACHA20-draft:EECDH+ECDSA+AES128:EECDH+aRSA+AES128:RSA+AES128:EECDH+ECDSA+AES256:EECDH+aRSA+AES256:RSA+AES256:EECDH+ECDSA+3DES:EECDH+aRSA+3DES:RSA+3DES:!MD5;

ssl_prefer_server_ciphers on;当包含 ssl_ecdh_curve 参数时,一定要重点检测此参数,保证此参数内容跟ecc兼容,或者删掉此参数

p014 复龙翰臣:

二三十年来,士大夫习于优容苟安,揄修袂而养姁步,倡为一种不白不黑不痛不痒之风,建友慷慨感激以鸣不平者,则相与议其后,以为是不更事轻浅而好自见。国藩昔厕六曹,目击此等风味,盖已痛很次骨。

p015 复黄子春:

国藩从宦有年,饱阅京洛风尘,达官贵人优容养望与在下者软熟和同之象,盖己稔知之而惯尝之,积不能平,乃变而为慷慨激烈、轩爽肮脏之一遂,思欲稍易三四十年来不白不黑、不痛不瘁、牢不可破之习,而矫枉过正,或不免流于意气之偏,以是屡蹈愆尤,丛讥取戾,而仁人君予,固不当责以中庸之道,且当怜其有所激而矫之之苦衷也。

--翻译:

我做官有些年头,早就看惯了京师的官场习气,那些达官贵人生活优裕安逸,看重声望;下层的官员则圆滑世故,趋炎附势。这些问题见得多了,我的郁闷也越积越多,心绪久久不能平静,于是变成一种慷慨激烈、嫉恶如仇的性格。我一直希望能够稍稍改变三四十年来这种不白不黑、不痛不痒又牢不可破的积习,但有时候会采取矫枉过正的做法,不免有些意气用事的偏颇,因此屡遭埋怨和指责,招致讥讽和打击,但真正的仁人君子是不会以中庸之道来指责我的,他们应当体谅我这些矫枉过正的做法是有苦衷的。

p016 复石樵:

苍苍者究竟未知何若,吾辈竭力为之,成败不复计耳。

<复褚一帆>

愚民无知,于素所未见未闻之事,辄疑其难于上天。一人告退,百人附和,其实并无真知灼见;假令一人称好,即千人同声称好矣。

p017

<与刘霞仙>

虹贯荆卿之心,而见着以为淫氛而薄之;碧化苌宏之血,而览者以为顽石而弃之。古今同慨,我岂伊殊?屈累之所以一沉,而万世不复返顾者,良有以也。

p018

<与罗罗山、刘霞山>

时事愈艰,则挽回之道,自须先之以戒惧惕厉。傲兀郁积之气,足以肩仁艰巨,然视事太易,亦是一弊。

<致罗罗山>

凡善弈者,每于棋危劫急之时,一面自救,一面破敌,往往因病成妍,转败为功。善用兵者亦然。

p019

<与李次青>

急于求效,杂以浮情客气,则或泰山当前而不克己。以瓦注者巧,以钩注者惮,以黄金注者昏。外重而内轻,其为蔽也久矣。

《于李次青》

锐气暗损,最为兵家所忌。用兵无他谬巧,常存有余不尽之气而已。

p020

《与罗伯宜》

日中者昃,月盈则亏,故古诗“花未全开月未明”之句,君子以为知道。自仆行军以来,每介疑胜疑败之际,战兢恐惧,上下怵惕者,其后恒得大胜;或当志得意满之侯,狃于屡胜,将卒矜慢,其后常有意外之失。(启超按:处一切境遇皆如此,岂惟用兵?)

p021

《与刘霞仙》

欲学为文,当扫荡一副旧习,赤地新立。将前次所业荡然若丧其所有,乃始别有一番文境。(启超按:此又不惟学文为然也)

《复李希庵》

吾乡数人均有薄名,尚在中年,正可圣可狂之际;惟当兢兢业业,互相箴规,不特不宜自是,并不宜过于奖许,长朋友自是之心。彼此恒以过相砭,以善相养,千里同心,庶不终为小人之归。

练勇之道,必须营官昼夜从事,乃可渐几于熟,如鸡伏卵,如炉炼丹,未宜须臾稍离。(启超按:教育家之于学生及吾人之自行修养,皆当如是。)

Failed to execute default web browser - input output error

当远程vnc时,可能会出现如上的问题,

原因是使用了root账户登录导致,需要将vnc的默认登录账户改为非root。

需要在vnc client 和vncserver侧同步改动,以非root账户启动vnc server

pacman -Syu tigervnc

如果安装不成功,则需要手动下载安装包,通过 pacman -U xxx 来安装。

安装成功后,通过如下命令运行:

vncserver :1

默认会提示失败,需要继续设置:

:1=YourUserName现象:第一次是好用的,更新后就无法进入系统了,输入密码后,重新回到登录对话框.

解决: lightdm 更换成gdm3. 具体原因不明,应该是lightdm的autologin有bug.

ref:https://askubuntu.com/questions/1231410/cant-log-in-on-ubuntu-20-04

解决:

添加runuser 环境:

[Unit]

After=network.service

[Service]

Type=forking

ExecStart=/sbin/runuser -l root -c "/usr/bin/vncserver"

[Install]

WantedBy=multi-user.targetubuntu开机启动命令或者脚本,常见三种方法:

朋友的一些极品域名,有需要的可以 带报价留言

hao1234.app

hao321.app

i00.app

i11.app

i360.app

i66.app

i88.app

icube.app

petpet.app

qinmi.app

也可以邮件咨询:domains@itranscloud.com

安卓默认的sshd应为路径权限的问题,无法正常工作,所以我们选用dropbear。

diff --git a/build-dropbear-android.sh b/build-dropbear-android.sh

index 15042af..5be67ce 100755

--- a/build-dropbear-android.sh

+++ b/build-dropbear-android.sh

@@ -28,8 +28,9 @@ cd dropbear-$VERSION

echo "Generating required files..."

HOST=arm-linux-androideabi

-COMPILER=${TOOLCHAIN}/bin/arm-linux-androideabi-gcc

-STRIP=${TOOLCHAIN}/bin/arm-linux-androideabi-strip

+TOOLCHAIN=/xxx/android-ndk-r25b/toolchains/llvm/prebuilt/linux-x86_64

+COMPILER=${TOOLCHAIN}/bin/armv7a-linux-androideabi26-clang

+STRIP=${TOOLCHAIN}/bin/llvm-strip

SYSROOT=${TOOLCHAIN}/sysroot

export CC="$COMPILER --sysroot=$SYSROOT"参考:

https://fh0.github.io/%E7%BC%96%E8%AF%91/2021/02/18/android-dropbear.html

通过systemctl开机运行特定脚本。

老生常谈,但是为了下次一步到位,节省几秒时间,还是整理下。

[Unit]

After=network.service

[Service]

Type=forking

ExecStart=xxx #为服务的具体运行命令

ExecReload=xxx #为服务的重启命令

ExecStop=xxx #为服务的停止命令

[Install]

WantedBy=multi-user.targetsystemctl daemon-reload

systemctl enable xxx.service

systemctl start xxx.servicesystemctl is-enabled xxx.service当我们在unraid中启用加密文件系统后,每次开机就要输入密码或者使用key file。

那么unraid的 key file 又是什么东西和内容格式呢?

unraid的key file 就是加密密码的纯字符内容,注意文件不要待空换行。

可以用以下命令生成 :

echo -n "password" >keyfile

参考:

https://forums.unraid.net/topic/85495-unraid-newenckey-change-your-drive-encryption-unlock-key/

window下的串口工具很多,大名鼎鼎的sscom之类。但是mac下就不是那么丰富了。

https://github.com/Neutree/COMTool/releases/download/v3.2.1/comtool_macos_v3.2.1.dmg

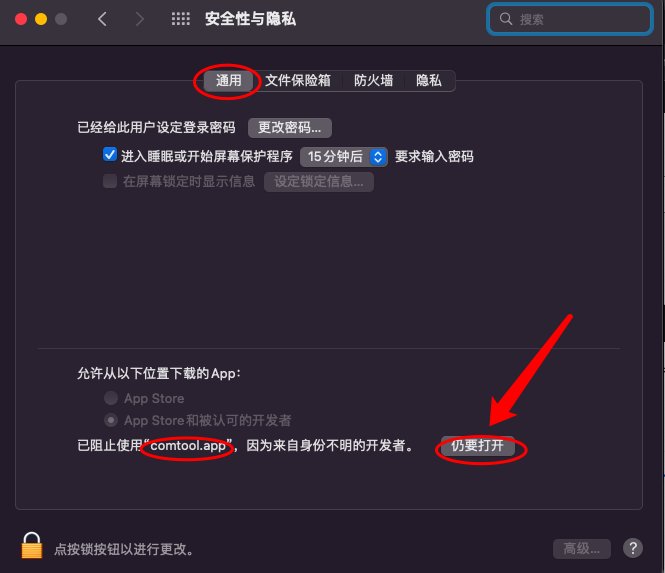

mac 会提示安全风险,这个我们自己评估,承担风险,确认开启:

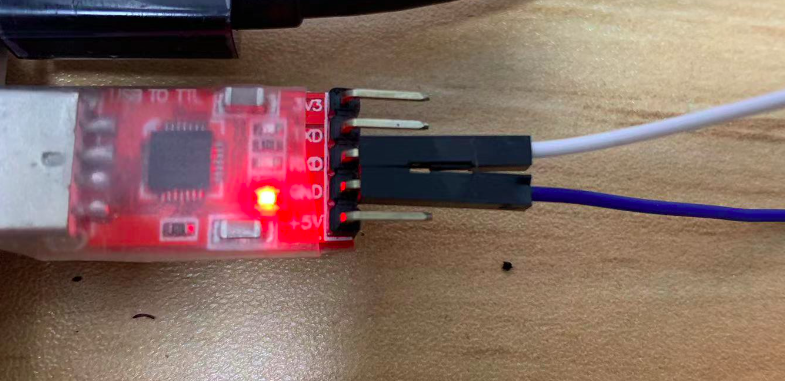

这个根据自己实际需要配置。如果只看日志,只收不发,两根线就可以,双向收发就要3线了。

如图所示,蓝色是GND,另一根连接到适配器的rxd上。

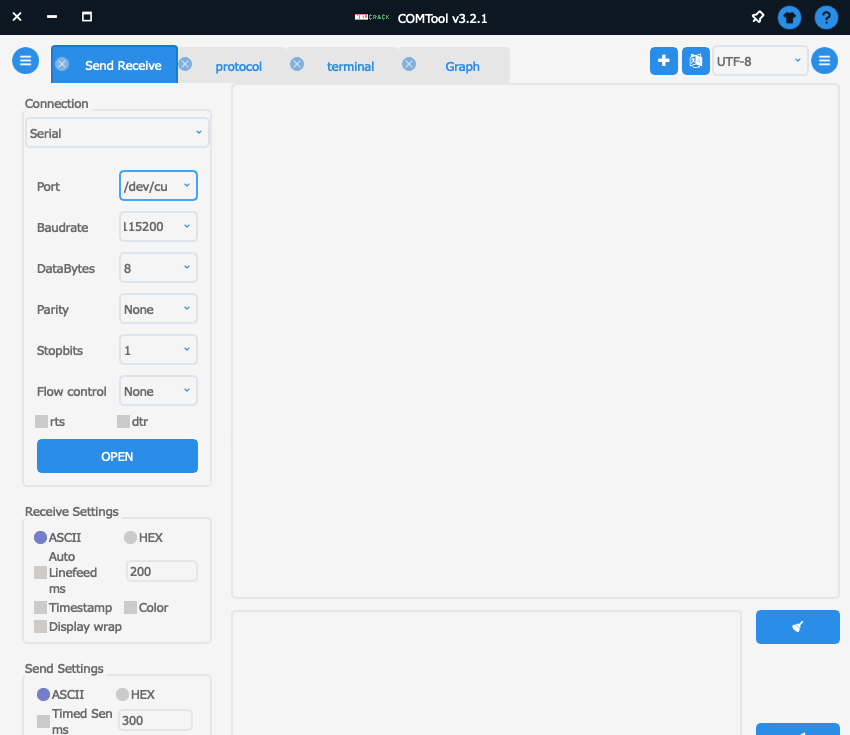

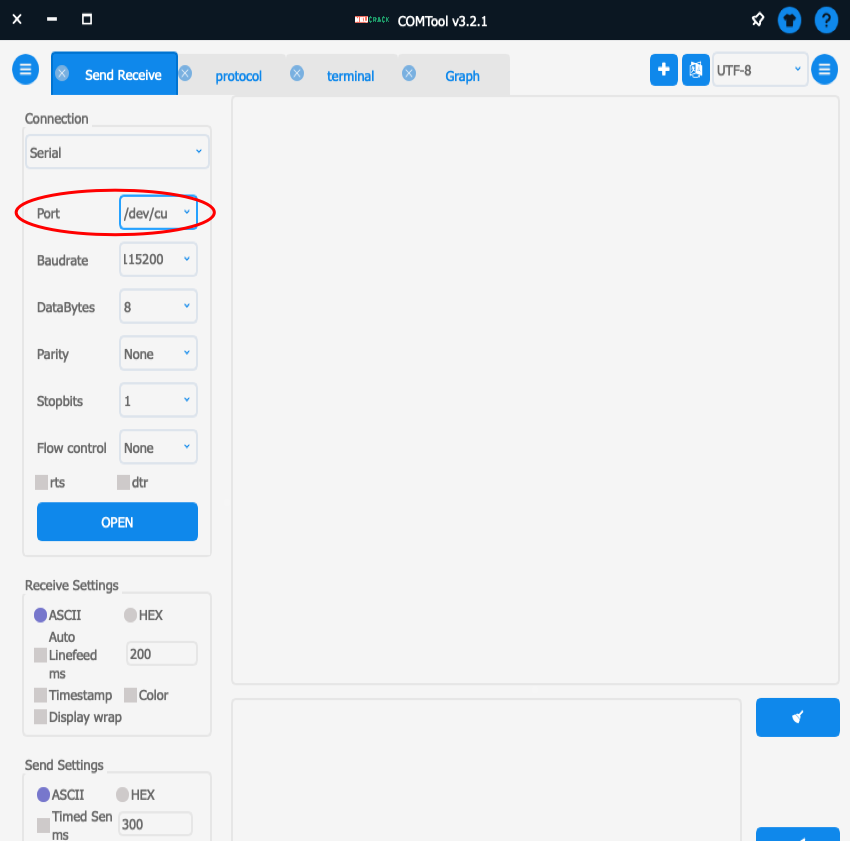

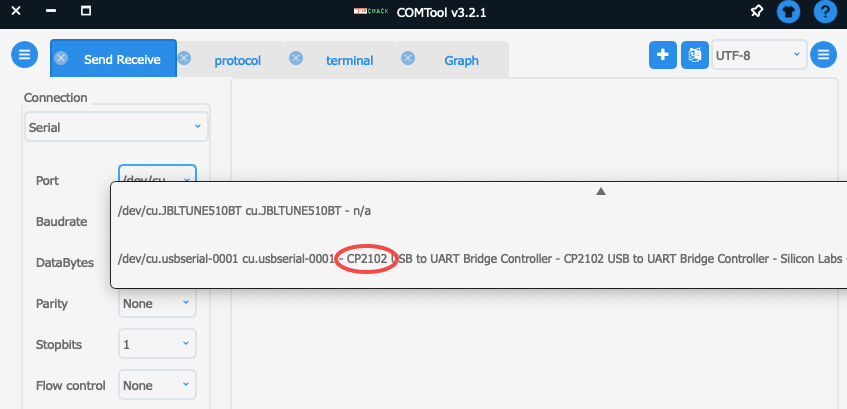

根据我们使用的适配器,选择设备时会有所不同,要根据实际调整。我们使用的是cp2102是配器:

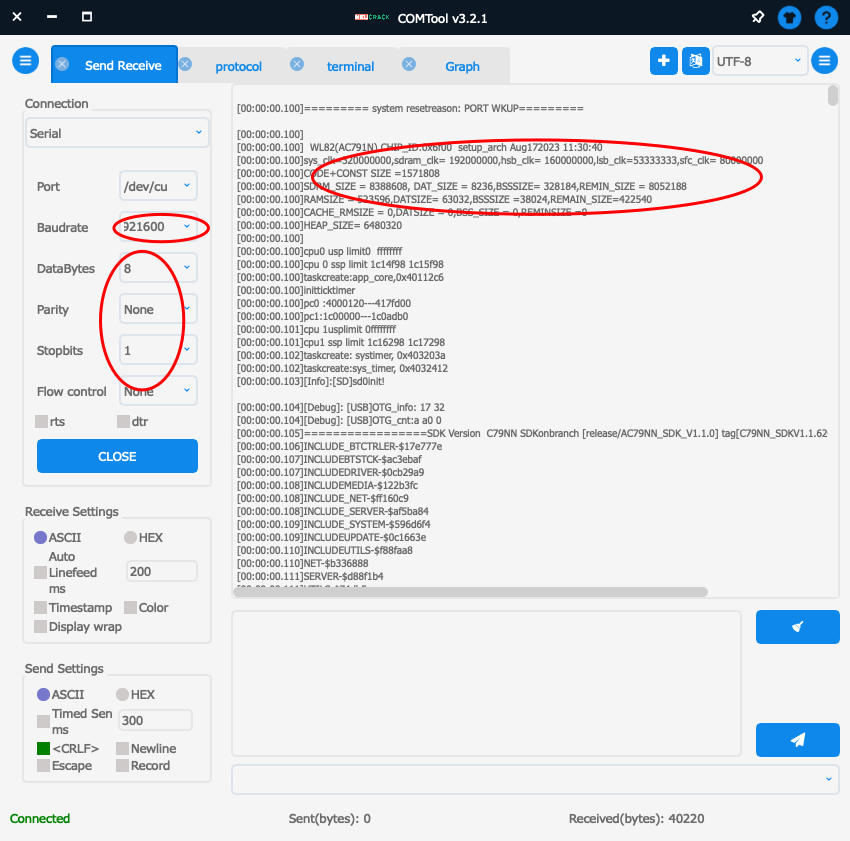

根据需要配置波特率和参数就可以,比如我们当前的测试就是921600:

至此,就可以显示日志了,如果你要发送数据,选择正确的连线就可以。

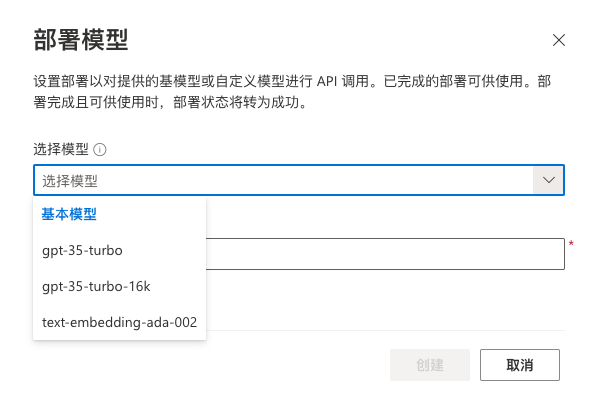

目前的版本可选的类型如下

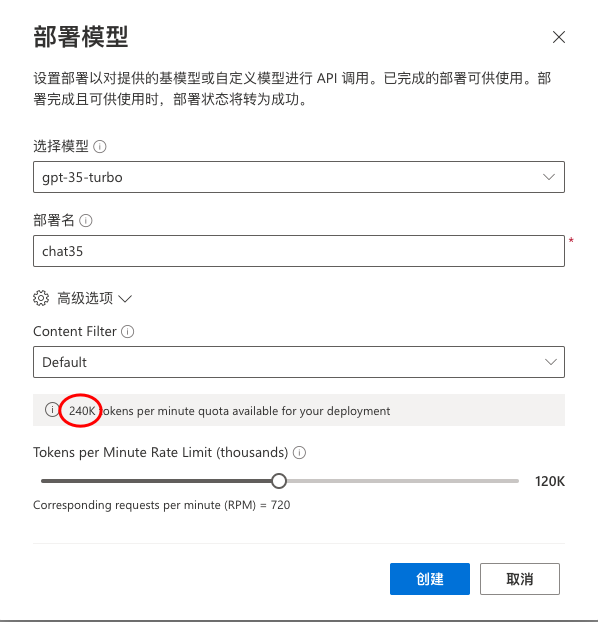

每分钟大约720个请求,240K token

创建挂载目录

mkdir /media/nas

创建认证文件。若无密码可以忽略这一步。

sudo vim /root/.examplecredentials

按照以下格式写入用户名密码:

username=example_username

password=example_password

为确保安全,同时写入权限限制:

sudo chmod 400 /root/.examplecredentials

安装 cifs

sudo apt install cifs-utils

测试临时挂载。假设挂载服务器是192.168.18.112, 挂载文件夹是 sharedDir。

sudo mount -t cifs -o rw,vers=3.0,credentials=/root/.examplecredentials //192.168.18.112/sharedDir /media/nas

进入挂载目录查看是否正常:

cd /media/nas

设定开机自动挂载

编辑挂载文件:

sudo vim /etc/fstab

在最后面写入如下一行:

//192.168.18.112/share /media/share cifs nofail,vers=3.0,credentials=/root/.examplecredentials

重启查看是否生效。

国藩入世已深,厌阅一种宽厚论说、模棱气象,养成不黑不白不痛不痒之世界,

误人国家已非一日,偶有所触,则轮囷肝胆又与掀振一番。

古来名将得士卒之心,盖有在于钱财之外者,

后世将弁专恃粮重饷优为牢笼兵心之具,其本为已浅矣,

是以金多则奋勇蚁附,利尽则冷落兽散。

带勇之人,

第一要才勘治民,

第二要不怕死,

第三要不急急名利,

第四要耐受辛苦。

大抵有忠义血性,则四者想从以俱至。

今方民穷财困,吾辈是不能别有噢咻生息之术,

计惟力去害民之人,以听吾民之自孳自活而已。

---现在的情况是,百姓无以为生,国家用度匮乏,我们也不可能有其他的办法让百姓们休养生息,所能做的也只是尽全力清除那些侵害百姓的人,让百姓们能够不受干扰地自己存活下去

集思广益非易事,

要当内持定见而六辔在手,

外广延纳而万流赴壑,

乃为尽善。

--集思广益本来就不是一件容易的事,关键是内心要持有不可动摇的主见,就像手握住套住群马的缰绳驾驭车马,广泛听取不同的意见,如同万条流水奔向沟壑,才能做到尽善尽美。

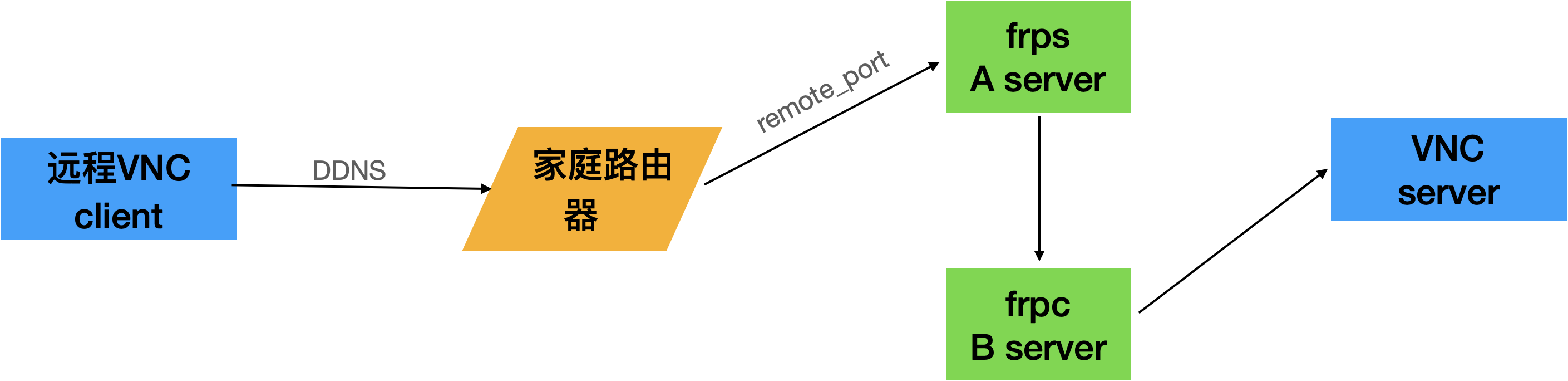

需要远程访问内网linux桌面,而且anydesk等不好用,所以想到通用的vnc方案。但是设置端口映射后,发现依然端口无法访问,怀疑是被协议级检测了,所以想到frp穿透下。

frps.ini

[common]

bind_port = 7000frpc.ini

[common]

server_addr = 127.0.0.1

server_port = 7000

[ssh]

type = tcp

remote_port = 6000

local_port = 5900

local_ip = 127.0.0.1注意:此配置表示frpc和vnc server在一个机器,如果不在一个机器,要实际修改local_ip

vim /lib/systemd/system/frpc.service

[Unit]

#服务描述

Description=frp service

After=network.target syslog.target

Wants=network.target

Requires=frps.service

After=frps.service

[Service]

Type=simple

TimeoutStartSec=infinity

ExecStartPre=/bin/sleep 30

#执行命令

ExecStart=/usr/local/frp/frpc -c /usr/local/frp/frpc.ini

[Install]

WantedBy=multi-user.targetsystemctl daemon-reload

#启动

sudo systemctl start frpc

#关闭

sudo systemctl stop frpc

#重启

sudo systemctl restart frpc

#查看状态

sudo systemctl status frpc与frpc类似

[Unit]

#服务描述

Description=frp service

After=network.target syslog.target

Wants=network.target

Before=frpc.service

[Service]

Type=simple

#执行命令

ExecStart=/usr/local/frp/frps -c /usr/local/frp/frps.ini

[Install]

WantedBy=multi-user.target安装服务

sudo apt install openssh-server

启动服务ssh

sudo systemctl start ssh

设置开机自启动

sudo systemctl enable ssh

今日百废莫举,千疮并溃,无可收拾,独赖此精忠耿耿之寸衷,与斯民相对于骨岳血渊之中,冀其塞觉横流之人欲,以挽回厌乱之天心,庶几万有一补。

不然,但就局势论之,则滔滔者吾不知其所底也。

无兵不足深忧,无饷不足痛哭,独具目斯世,求一攘利不先、赴义恐后、忠愤耿耿者不可亟得。此其可为浩叹也。

人才高下,视其志趣。

卑者安流俗庸陋之规,而日趋污下。

高者慕往哲盛隆之轨,而日即高明。

耐冷耐苦,耐劳耐闲。

吾辈今日苟有所见,而欲为行远之计,又可不早具坚车乎哉!

解释:

我们今天倘若有所计划,想做传之久远的打算,能不早早的预备坚实的车子(好文章)吗?

今日而言治术,则莫若综核名实;

今日而言学术,则莫若取笃实践履之士。

物穷则变,救浮华者莫如质。

积翫之后,振之以猛,意在斯乎!

重置密码:cd /www/server/panel && btpython tools.py panel testpasswd

清除登陆限制:rm -f /www/server/panel/data/*.login

root用户编辑/etc/fstab文件,在末尾加入一行:

//ip地址或计算机名/共享文件夹名 挂载点 smbfs username=用户名,password=密码 0 0说明:ubuntu12.10之后,smbfs被cifs代替了,需要:

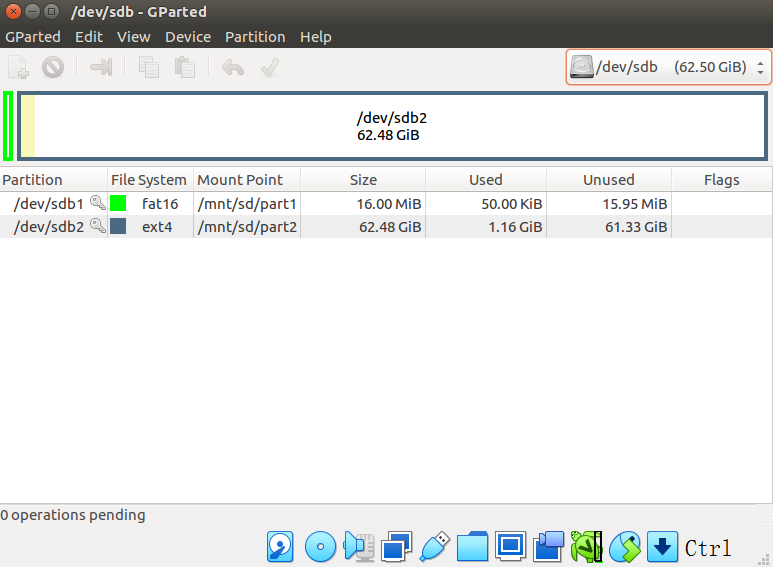

一般比较小的系统我们用spi flash。 比较大的系统比如debian,我们需要mmc sd卡。

将所需的所有目标文件,都拷贝到当前目录下。

dd if=u-boot-sunxi-with-spl.bin of=/dev/sdb bs=1024 seek=8

cp boot.scr /mnt/sd/part1

cp sun8i-v3s-licheepi-zero-dock.dtb /mnt/sd/part1/

cp zImage /mnt/sd/part1

tar vxf rootfs.tar -C /mnt/sd/part2

原因:

新的操作系统上使用系统自带的 mkfs.ext4 对文件系统进行了格式化,默认会使用一些新的的特性,这些新的特性在旧的系统上是无法使用的,即在旧的内核上不支持。

解决:

tune2fs -l /dev/sdb2

tune2fs -O ^has_journal /dev/sdb2

from: https://blog.csdn.net/p1279030826/article/details/119837695

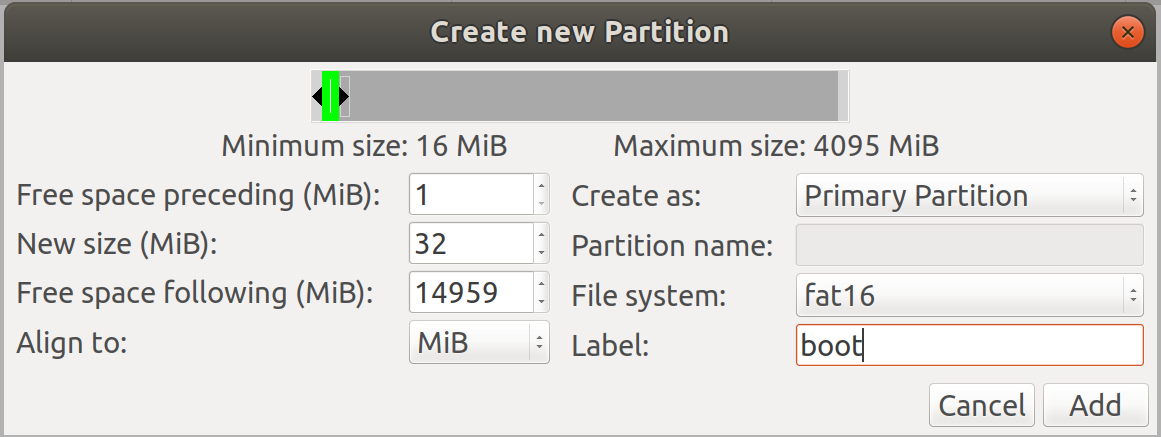

你可能会遇到 :The primary GPT table is corrupt, but the backup appears OK

在创建第一个主分区的时候,注意要预留1M空间,否则就会出现上面的corrupt异常:

报错:mount: wrong fs type, bad option, bad superblock on

apt-get install nfs-common

mkfs -t ext4 /dev/sdb2

具体参数要根据实际环境微调

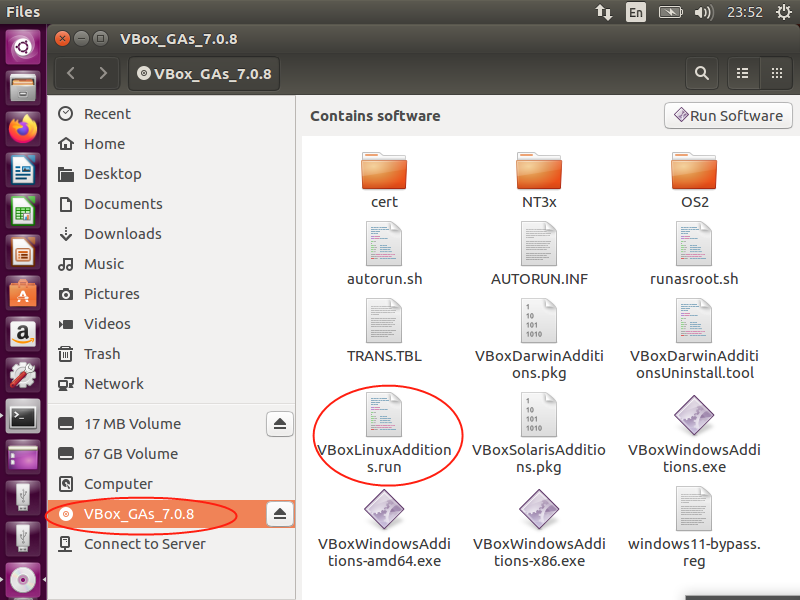

原因是guest addistions 没生效。

解决:

将virtualbox安装目录下的VBoxGuestAdditions.ios 加载到第一主光驱,然后重启:

然后运行:

cd /media/xxx/VBox_GAs_7.0.8

sudo shell VboxLinuxAdditions.run

执行完成后,再重新配置共享目录,发现确定是有更新的效果了,再去看挂载目录,就会发发现成功了

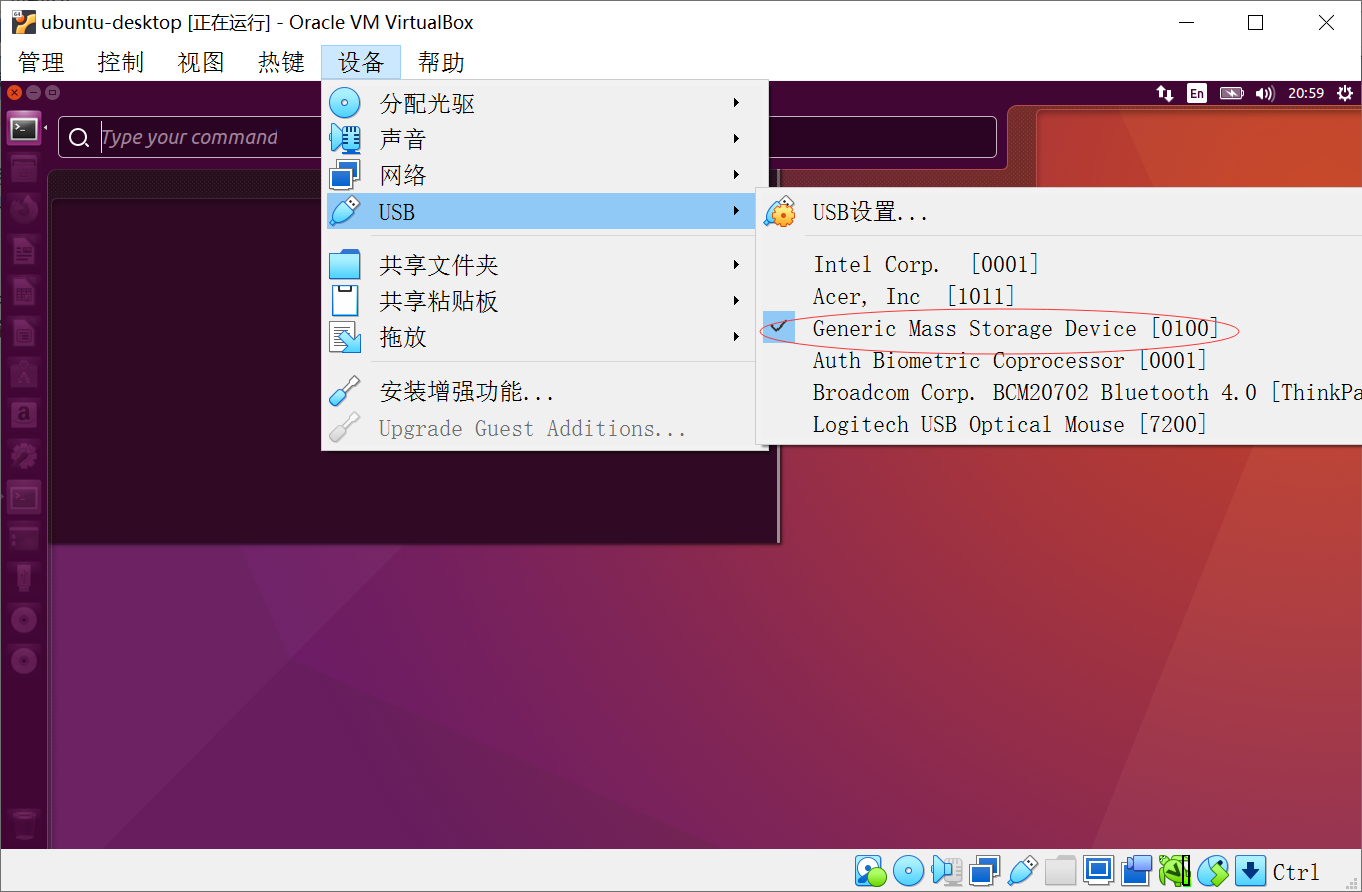

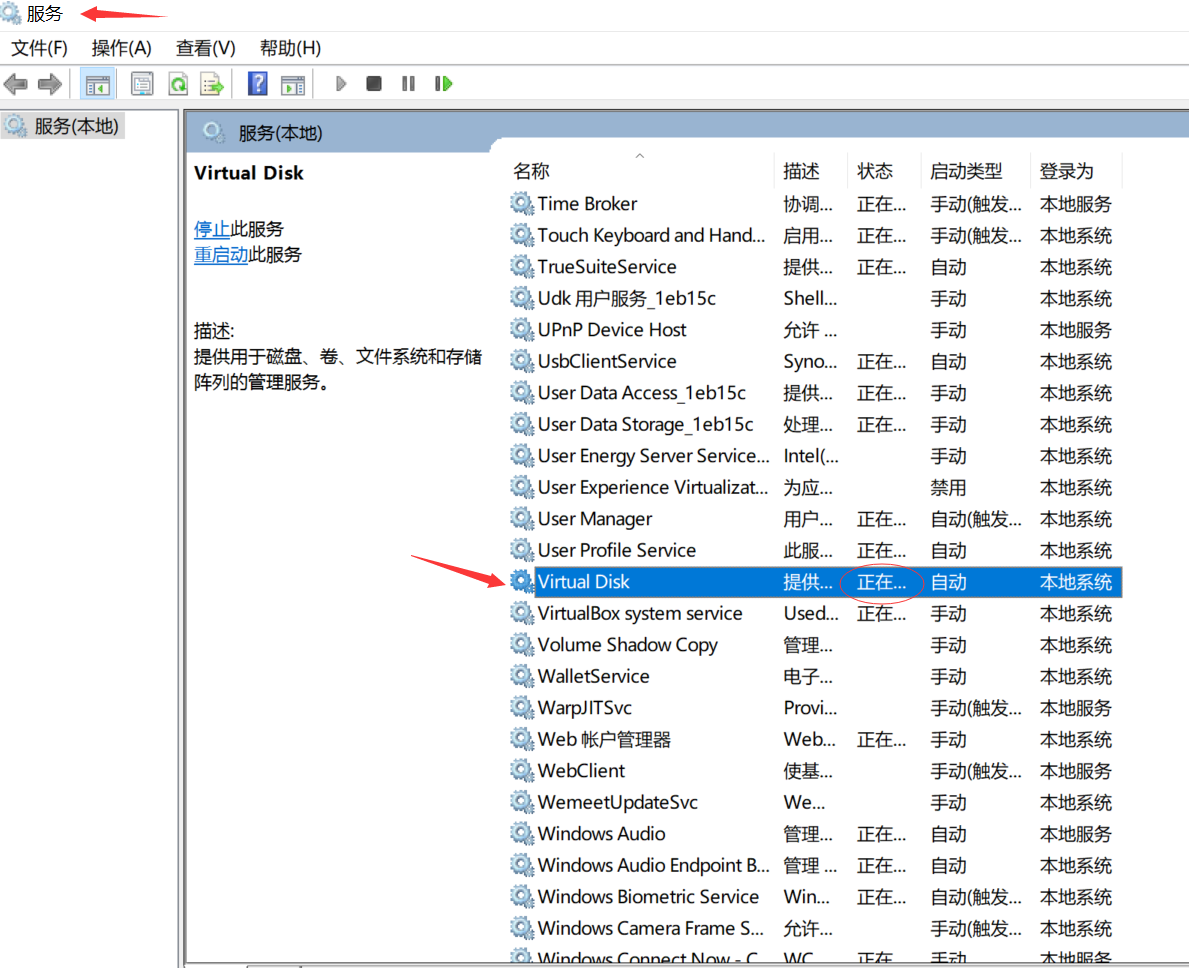

安装了virtualbox的ubuntu,也在usb设备中选择了设备,但是就是在ubuntu中无法找到sd:

解决:

记得,开启virtual disk后记得重启virtalbox,就可以检测到sd了。

apt-get install linux-headers-$(uname -r)

wget https://buildroot.org/downloads/buildroot-2017.08.tar.gz

tar xvf buildroot-2017.08.tar.gz

cd buildroot-2017.08/

make menuconfig

make

M4_VERSION = 1.4.19m4.hash:

sha256 63aede5c6d33b6d9b13511cd0be2cac046f2e70fd0a07aa9573a04a82783af96 m4-1.4.19.tar.xzsed -i 's/IO_ftrylockfile/IO_EOF_SEEN/' lib/*.c

echo "#define _IO_IN_BACKUP 0x100" >> lib/stdio-impl.h#ifndef _STAT_VER

#if defined (__aarch64__)

#define _STAT_VER 0

#elif defined (__x86_64__)

#define _STAT_VER 1

#else

#define _STAT_VER 3

#endif

#endif为了支持 rtl8723 我们需要新较新的分支:

git clone https://github.com/Lichee-Pi/linux.git

git checkout -b nano-5.2-flash origin/nano-5.2-flash

cd linux

make ARCH=arm licheepi_zero_defconfig

make ARCH=arm menuconfig #add bluethooth, etc.

make ARCH=arm CROSS_COMPILE=arm-linux-gnueabihf- -j16

make ARCH=arm CROSS_COMPILE=arm-linux-gnueabihf- -j16 INSTALL_MOD_PATH=out modules

make ARCH=arm CROSS_COMPILE=arm-linux-gnueabihf- -j16 INSTALL_MOD_PATH=out modules_installmake menuconfig => Device Drivers => Staging drivers

选择rtl8723BS 为 M

multiple definition of `yylloc'; scripts/dtc/dtc-lexer.lex.o:(.bss+0x0): first defined here

解决:vi ./scripts/dtc/dtc-parser.tab.c ,将YYLTYPE yylloc这一行注释掉

scripts/extract-cert.c:21:10: fatal error: openssl/bio.h: No such file or directory

解决:sudo apt install openssl libssl-dev

libz.so.1

解决:apt-get install lib32z1

其他指令问题 ,比如 "cpsid i","isb" 等

解决:更换编译器,比如:

https://releases.linaro.org/components/toolchain/binaries/

https://releases.linaro.org/components/toolchain/binaries/latest-7/arm-linux-gnueabihf/gcc-linaro-7.5.0-2019.12-i686_arm-linux-gnueabihf.tar.xz

unraid使用的是qcow2,超过最大空间后,提供提示空间不够了。

如何在不影响内容的情况下扩容?

qemu-img resize test.qcow2 +100G

qemu-img info test.qcow2

执行完以上动作后,内部的逻辑空间并没有增大,还需要继续调整

https://www.codewoody.com/posts/18238/

https://fabianlee.org/2016/07/26/ubuntu-extending-a-virtualized-disk-when-using-lvm/

这里需要注意的是扩展LVM逻辑卷时,需要根据自己的实际卷来调整:

root@ubuntu:/data# lvs

LV VG Attr LSize Pool Origin Data% Meta% Move Log Cpy%Sync Convert

ubuntu-lv ubuntu-vg -wi-ao---- <118.00g 如上所示就一个 Ubuntu-lv卷

lvcreate -n newlv -L 100G newvgnewvg是 卷组名称

https://linux.cn/article-12670-1.html

PV =>pvs

VG =>vgs

LV -lvs